در دنیای دیجیتال امروز، امنیت سایبری به یکی از دغدغههای اصلی سازمانها و نهادهای دولتی تبدیل شده است. به گزارش کارشناس شرکت سحاب تازهترین فاشسازی اطلاعاتی، که شامل تنظیمات و اعتبارنامههای VPN برای بیش از ۱۵,۰۰۰ دستگاه FortiGate میشود، زنگ خطری جدی برای تمام کاربران و مدیران IT به شمار میرود. این فاشسازی، که به صورت رایگان در وب تاریک منتشر شده، نه تنها حاوی اطلاعات حساس و حیاتی است، بلکه نشاندهنده ضعفهای قابل توجهی در سیستمهای امنیتی موجود میباشد. در ادامه اخبار تکنولوژی امروز شرکت سحاب ، به بررسی جزئیات این فاشسازی و تأثیرات آن بر امنیت شبکهها خواهیم پرداخت و راهکارهایی برای حفاظت از اطلاعات حیاتی ارائه خواهیم کرد.

فاشسازی اطلاعات حساس ۱۵,۰۰۰ دستگاه FortiGate توسط هکرها

بنا بر بررسی های کارشناس شرکت سحاب گروههای هکری به تازگی توجه بسیاری را به خود جلب کردهاند و یکی از جدیدترین موارد، فاشسازی اطلاعات پیکربندی و اعتبارنامههای VPN برای بیش از ۱۵,۰۰۰ دستگاه FortiGate است. این دادهها به صورت رایگان در وب تاریک منتشر شده و حجم قابل توجهی از اطلاعات فنی حساس را در اختیار دیگر مجرمان سایبری قرار داده است.

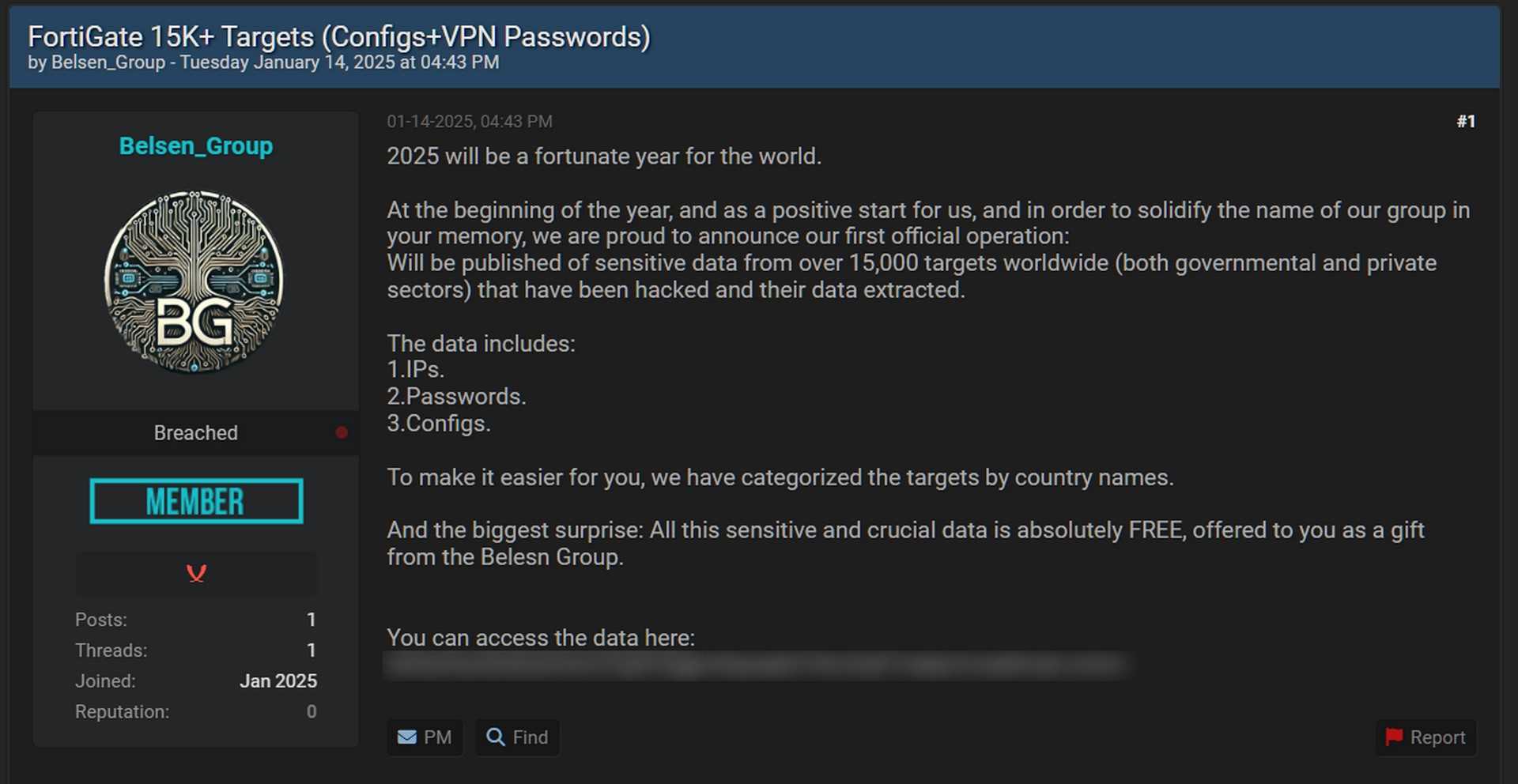

این اطلاعات از سوی یک گروه هکری به نام "گروه بلسن" افشا شده است. این گروه به تازگی در ماه جاری در شبکههای اجتماعی و فرومهای جرایم سایبری ظاهر شده و برای جذب توجه و تبلیغ خود، یک وبسایت Tor راهاندازی کرده است. در این وبسایت، دادههای مربوط به دستگاههای FortiGate به صورت رایگان در دسترس قرار گرفته تا سایر بازیگران تهدید بتوانند از آن بهرهبرداری کنند.

آغاز عملیات رسمی گروه هکری با فاشسازی دادههای حساس

"در ابتدای سال و به عنوان یک شروع مثبت برای ما، با افتخار اعلام میکنیم که اولین عملیات رسمی ما شامل انتشار دادههای حساس از بیش از ۱۵,۰۰۰ هدف در سراسر جهان (از بخشهای دولتی و خصوصی) خواهد بود که هک شده و دادههایشان استخراج شده است." این بیانیه در یک پست در فروم هکری منتشر شده است و نشاندهنده عزم این گروه برای تثبیت نام خود در یاد کاربران است.

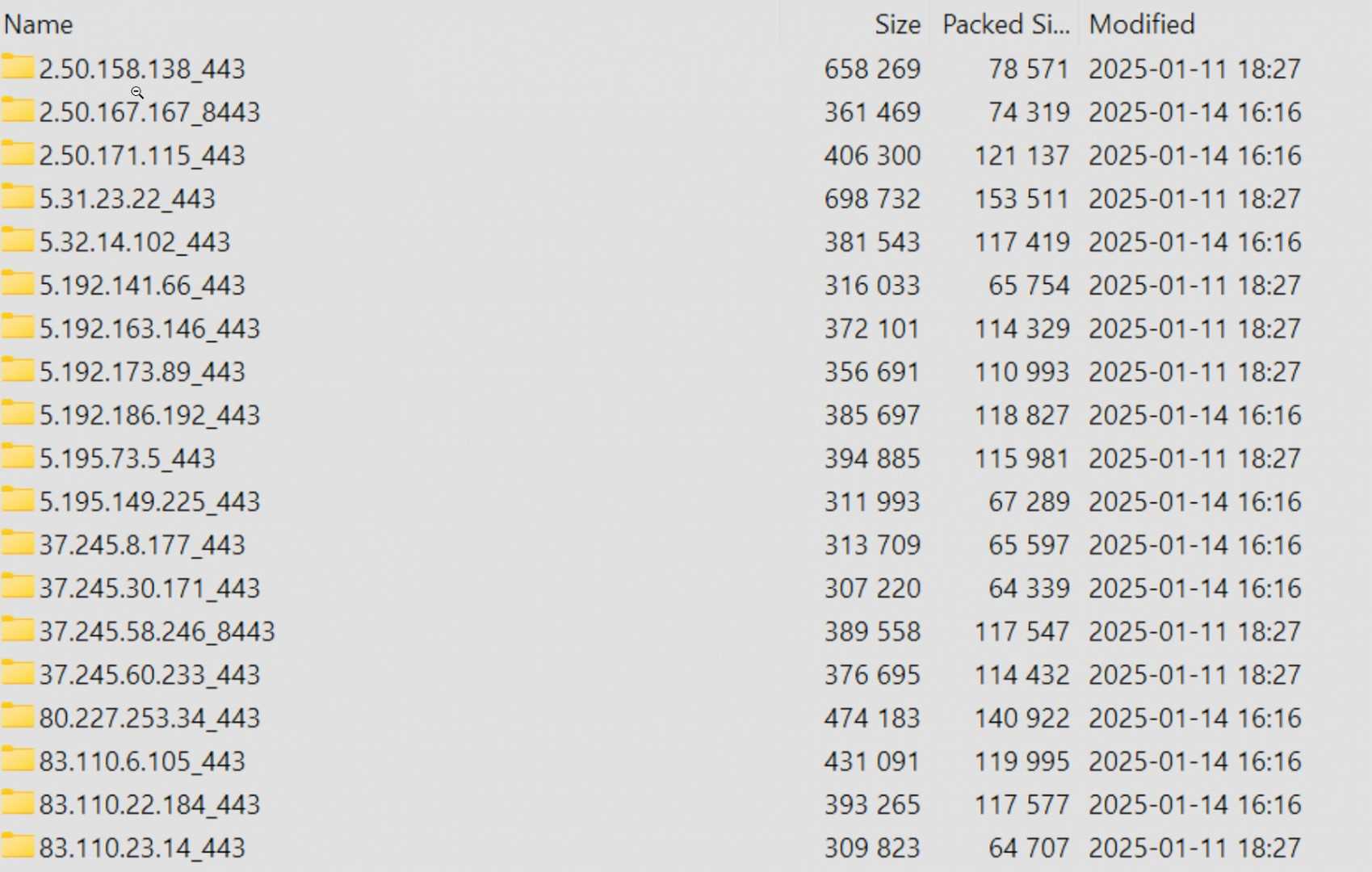

فاشسازی اطلاعات مربوط به دستگاههای FortiGate به شکل یک آرشیو ۱.۶ گیگابایتی انجام شده که شامل پوشههایی به ترتیب کشور است. هر پوشه شامل زیرپوشههای مربوط به هر آدرس IP FortiGate در آن کشور میباشد.

به گفته کوین بومونت، کارشناس امنیت سایبری، هر آدرس IP شامل یک فایل configuration.conf (فایل پیکربندی FortiGate) و یک فایل vpn-passwords.txt است که برخی از پسوردها به صورت متن واضح در آن قرار دارد. این پیکربندیها همچنین شامل اطلاعات حساس نظیر کلیدهای خصوصی و قوانین فایروال هستند که میتواند تهدیدات امنیتی جدی ایجاد کند.

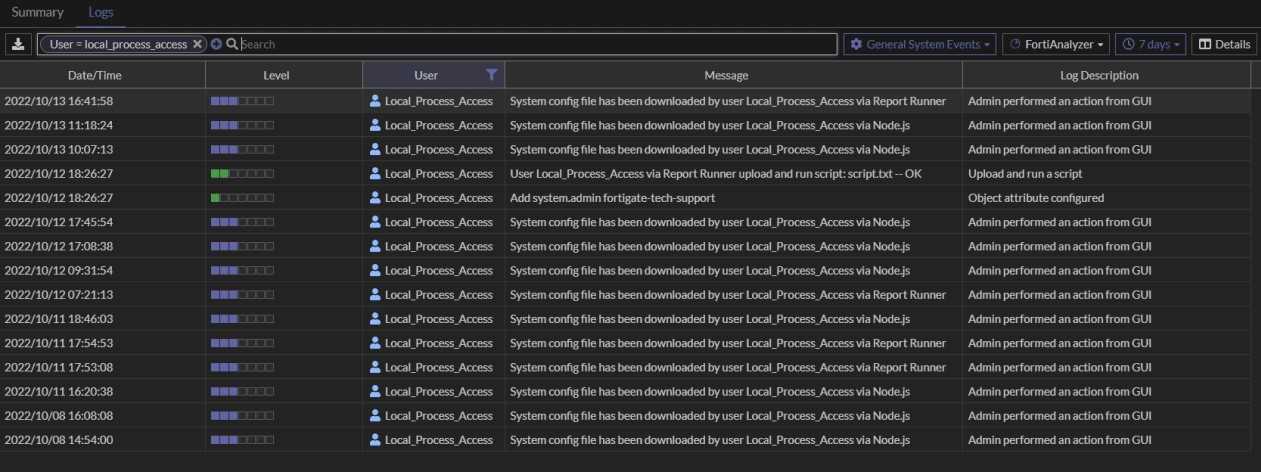

در یک پست وبلاگی درباره این فاشسازی، بومونت اشاره کرده که این اتفاق احتمالاً به یک آسیبپذیری صفر روزه در سال ۲۰۲۲ با عنوان CVE-2022–40684 مرتبط است، که در حملات پیش از انتشار یک اصلاحیه مورد سوءاستفاده قرار گرفته است.

توضیحات بومونت درباره فاشسازی و آسیبپذیریهای مرتبط

کوین بومونت در خصوص این فاشسازی میگوید: "من در یک سازمان قربانی روی یک دستگاه پاسخ به حوادث انجام دادم و سوءاستفاده واقعاً از طریق CVE-2022–40684 بر اساس نشانههای موجود در دستگاه انجام شده است. همچنین توانستم تأیید کنم که نام کاربری و کلمه عبور که در فاشسازی مشاهده شده با جزئیات موجود روی دستگاه مطابقت دارد."

او ادامه میدهد: "به نظر میرسد دادهها در اکتبر ۲۰۲۲ جمعآوری شدهاند، زیرا یک آسیبپذیری صفر روزه وجود داشت. به دلایلی، این دادههای پیکربندی امروز منتشر شده است، کمی بیش از ۲ سال بعد."

در سال ۲۰۲۲، شرکت Fortinet هشدار داده بود که بازیگران تهدید از یک آسیبپذیری صفر روزه ردیابی شده به عنوان CVE-2022–40684 سوءاستفاده میکردند تا فایلهای پیکربندی را از دستگاههای FortiGate هدف دانلود کرده و سپس یک حساب super_admin مخرب به نام 'fortigate-tech-support' را به آنها اضافه کنند.

سایت خبری آلمانی Heise نیز دادههای فاششده را مورد تجزیه و تحلیل قرار داد و اظهار داشت که این دادهها در سال ۲۰۲۲ جمعآوری شدهاند و تمام دستگاهها از نسخههای نرمافزار FortiOS 7.0.0-7.0.6 یا 7.2.0-7.2.2 استفاده میکنند.

تجزیه و تحلیل نسخههای FortiOS و تأثیر فاشسازی اطلاعات

بر اساس گزارشی از سایت Heise، "تمام دستگاهها با نسخههای FortiOS 7.0.0-7.0.6 یا 7.2.0-7.2.2 مجهز شده بودند، که بیشتر آنها از نسخه 7.2.0 استفاده میکردند. ما هیچ نسخه FortiOS جدیدتری از نسخه 7.2.2 که در ۳ اکتبر ۲۰۲۲ منتشر شد، در این دادهها پیدا نکردیم."

با این حال، باید توجه داشت که FortiOS 7.2.2 آسیبپذیری CVE-2022–40684 را اصلاح کرده است، بنابراین مشخص نیست که چگونه دستگاههای در حال اجرای این نسخه میتوانند با این آسیبپذیری مورد سوءاستفاده قرار گیرند.

اگرچه این فایلهای پیکربندی در سال ۲۰۲۲ جمعآوری شدهاند، بومونت به این نکته اشاره میکند که این دادهها هنوز شامل مقدار زیادی اطلاعات حساس درباره دفاعهای شبکه هستند. این اطلاعات شامل قوانین فایروال و اعتبارنامههایی است که اگر در زمان جمعآوری دادهها تغییر نکرده باشند، باید بلافاصله پس از انتشار این فاشسازی به یک گروه بزرگتر از بازیگران تهدید تغییر یابند.

بومونت همچنین میگوید که قصد دارد لیستی از آدرسهای IP موجود در فاشسازی را منتشر کند تا مدیران FortiGate بدانند که آیا این فاشسازی بر آنها تأثیر گذاشته است یا خیر.

این فاشسازی یادآور وقایع سال ۲۰۲۱ است، زمانی که یک بازیگر تهدید نزدیک به ۵۰۰,۰۰۰ اعتبارنامه VPN Fortinet را با استفاده از آسیبپذیری CVE-2018-13379 فاش کرد، که نشاندهنده افزایش تهدیدات سایبری و نیاز به تقویت امنیت شبکههاست.

همچنین می توانید هکر ها میتوانند ویندوزتان را به نسخه قبل بازگردانند! را مطالعه کنید

نیاز مبرم به تقویت امنیت سایبری پس از فاشسازی FortiGate

فاشسازی اطلاعات مربوط به دستگاههای FortiGate، زنگ خطری جدی برای سازمانها و کاربران است که به ضعفهای قابل توجهی در امنیت سایبری اشاره میکند. با انتشار بیش از ۱۵,۰۰۰ تنظیمات و اعتبارنامه VPN به صورت رایگان، فضای سایبری بار دیگر نشان داد که تهدیدات همچنان در کمین هستند و میتوانند آسیبهای جدی به زیرساختهای حیاتی وارد کنند. این رویداد نه تنها ضرورت بهروزرسانی و تقویت سیستمهای امنیتی را برجسته میکند، بلکه نیاز به نظارت و پاسخگویی سریع به تهدیدات سایبری را نیز یادآور میشود.

سازمانها باید به طور جدی به بازبینی و تغییر اعتبارنامهها، تقویت قوانین فایروال و استفاده از نرمافزارهای امنیتی جدید بپردازند. همچنین، با توجه به سوابق فاشسازیهای قبلی، آگاهی و آموزش کارکنان در زمینه امنیت سایبری میتواند نقش مؤثری در جلوگیری از چنین حوادثی ایفا کند. با این اقدامات، میتوان از اطلاعات حساس محافظت کرده و امنیت شبکهها را بهبود بخشید.