در دنیای دیجیتال امروز، امنیت کیف پولهای رمزنگاریشده اهمیت زیادی دارد، اما آیا میدانستید که برخی از اپلیکیشنهای محبوب در Google Play و App Store میتوانند عبارات بازیابی کیف پول شما را سرقت کنند؟ طبق بررسی های کارشناس شرکت سحاب از گزارش جدید کسپرسکی نشان میدهد که بدافزار SparkCat با نفوذ به برنامههای اندروید و iOS، از طریق فناوری OCR اطلاعات حساس کاربران را جمعآوری کرده و آنها را در معرض خطر سرقت داراییهای دیجیتال قرار میدهد. اگر از برنامههای چت یا ابزارهای آنالیتیکس استفاده میکنید، احتمال دارد در معرض این حمله باشید! در اخبار هک و امنیت امروز شرکت سحاب ، جزئیات این تهدید امنیتی، لیست برنامههای آلوده و روشهای محافظت از داراییهای دیجیتال را بررسی میکنیم. همین حالا بخوانید و امنیت کیف پول خود را تضمین کنید!

برنامههای Google Play و Apple App Store در حال سرقت کیف پول

برخی از برنامههای اندروید و iOS که در فروشگاه Google Play و Apple App Store منتشر شدهاند، حاوی یک کیت توسعه نرمافزار (SDK) مخرب هستند که با استفاده از فناوری تشخیص کاراکتر نوری (OCR) عبارات بازیابی کیف پولهای رمزنگاری را سرقت میکند.

این کمپین که "SparkCat" نام دارد، برگرفته از نام یکی از اجزای مخرب این SDK یعنی "Spark" است. به نظر میرسد توسعهدهندگان این برنامهها از مشارکت در این عملیات اطلاعی نداشتهاند.

بر اساس گزارش کسپرسکی، تنها در فروشگاه Google Play که آمار دانلودها بهصورت عمومی در دسترس است، این برنامههای آلوده بیش از ۲۴۲,۰۰۰ بار دانلود شدهاند.

"ما برنامههای اندروید و iOS را شناسایی کردیم که یک SDK یا فریمورک مخرب در آنها تعبیه شده بود تا عبارات بازیابی کیف پولهای رمزنگاری را سرقت کند. برخی از این برنامهها در Google Play و App Store منتشر شده بودند." کسپرسکی اعلام کرد.

"برنامههای آلوده بیش از ۲۴۲,۰۰۰ بار از Google Play دانلود شدهاند. این نخستین مورد شناختهشدهای است که یک بدافزار سرقتکننده در App Store شناسایی شده است."

سرقت ارزهای دیجیتال با Spark SDK

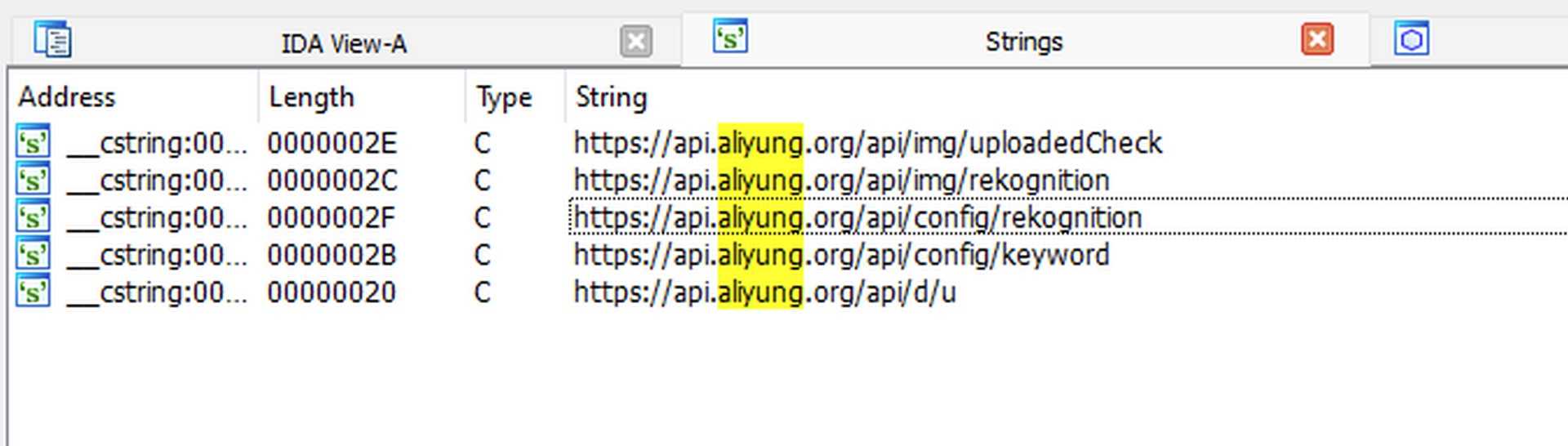

SDK مخرب موجود در برنامههای آلودهی اندروید، از یک مؤلفهی مخرب جاوا به نام "Spark" استفاده میکند که در قالب یک ماژول آنالیتیکس پنهان شده است. این ماژول برای دریافت دستورات و بهروزرسانیهای عملیاتی، از یک فایل پیکربندی رمزگذاریشده که در GitLab ذخیره شده، بهره میبرد.

در نسخهی iOS، این فریمورک نامهای متفاوتی مانند "Gzip", "googleappsdk" یا "stat" دارد. همچنین، از یک ماژول شبکهای مبتنی بر Rust به نام "im_net_sys" برای ارتباط با سرورهای فرمان و کنترل (C2) استفاده میکند.

این ماژول با استفاده از Google ML Kit OCR متن را از تصاویر موجود در دستگاه استخراج میکند و بهدنبال عبارات بازیابی کیف پولهای رمزنگاریشده میگردد. با این روش، هکرها میتوانند بدون دانستن رمز عبور، این کیف پولها را روی دستگاههای خود بارگذاری کنند.

"این مؤلفهی مخرب، بسته به زبان سیستم، مدلهای OCR مختلفی را بارگذاری میکند تا بتواند کاراکترهای لاتین، کرهای، چینی و ژاپنی را در تصاویر شناسایی کند." کسپرسکی توضیح میدهد.

"سپس، SDK اطلاعات دستگاه را به سرور فرمان و کنترل در مسیر /api/e/d/u ارسال کرده و در پاسخ، یک شیء دریافت میکند که نحوهی عملکرد بعدی بدافزار را تنظیم میکند."

این بدافزار برای یافتن تصاویر حاوی اطلاعات حساس، از کلمات کلیدی خاصی در زبانهای مختلف استفاده میکند که بر اساس منطقهی جغرافیایی (اروپا، آسیا و غیره) تغییر میکنند.

کسپرسکی اعلام کرده است که هرچند برخی از این برنامهها بهطور خاص برای مناطق خاصی طراحی شدهاند، اما احتمال فعالیت آنها در خارج از محدودهی تعیینشده نیز وجود دارد.

برنامههای آلوده

بر اساس گزارش کسپرسکی، ۱۸ برنامهی اندرویدی و ۱۰ برنامهی iOS به این بدافزار آلوده شدهاند و بسیاری از آنها همچنان در فروشگاههای اپلیکیشن رسمی در دسترس هستند.

یکی از این برنامههای آلوده که توسط کسپرسکی شناسایی شده، اپلیکیشن ChatAi در اندروید است که بیش از ۵۰,۰۰۰ بار نصب شده بود. این برنامه دیگر در Google Play موجود نیست.

فهرست کامل برنامههای آلوده را میتوان در انتهای گزارش کسپرسکی مشاهده کرد.

برنامه Laced با 50,000 دانلود در Google Play

اگر هر یک از این برنامهها را روی دستگاه خود نصب کردهاید، توصیه میشود بلافاصله آن را حذف کنید و با یک آنتیویروس موبایل، سیستم خود را برای شناسایی بقایای بدافزار اسکن کنید. همچنین، انجام یک بازنشانی کارخانهای (Factory Reset) میتواند گزینهای مفید باشد.

چگونه از سرقت ارزهای دیجیتال جلوگیری کنیم؟

بهطور کلی، ذخیرهی عبارات بازیابی کیف پولهای رمزنگاریشده در اسکرینشاتها اقدامی پرخطر است و باید از آن اجتناب کرد.

بهجای آن، این عبارات را در رسانههای فیزیکی آفلاین، دستگاههای ذخیرهسازی رمزگذاریشده یا در گاوصندوق یک مدیر رمز عبور آفلاین و خودمیزبان ذخیره کنید.

وبسایت BleepingComputer برای دریافت توضیحات از شرکتهای اپل و گوگل در مورد وجود این برنامههای آلوده در فروشگاههای رسمیشان با آنها تماس گرفته است و این پست در صورت دریافت پاسخ بهروزرسانی خواهد شد.

مطالب مرتبط :

بحران امنیتی در PowerSchool | سرقت دادههای 62 میلیون دانشآموز و معلم

راهحل جدید گوگل برای مقابله با افزونههای مخرب در محیطهای سازمانی

هشدار! کپچای جعلی تلگرام سیستمتان را آلوده میکند | راههای جلوگیری از حملات سایبری

حفاظت از داراییهای دیجیتال؛ یک ضرورت غیرقابل چشمپوشی!

با گسترش استفاده از ارزهای دیجیتال، تهدیدات امنیتی نیز پیچیدهتر شدهاند. گزارش اخیر کسپرسکی نشان داد که حتی برنامههای موجود در فروشگاههای رسمی Google Play و App Store نیز میتوانند به ابزاری برای سرقت اطلاعات کیف پولهای رمزنگاریشده تبدیل شوند. بدافزار SparkCat با استفاده از فناوری OCR، عبارات بازیابی کاربران را هدف قرار داده و داراییهای آنها را در معرض خطر قرار میدهد.

حالا زمان اقدام است! اگر برنامهای مشکوک روی گوشی خود دارید، همین حالا آن را حذف کنید، دستگاه خود را اسکن کنید و عبارات بازیابی را در محیطی امن و آفلاین ذخیره کنید. در دنیای دیجیتال، امنیت همیشه در دستان شماست—پس با دقت بیشتری از اطلاعات خود محافظت کنید!

به نظر شما، آیا میتوان هنوز به اپلیکیشنهای رسمی Google Play و App Store اعتماد کرد؟ 🤔 یا باید راهکار جدیدی برای حفظ امنیت کیف پولهای دیجیتال پیدا کنیم؟ نظرتان را در کامنتها بنویسید!

برای مطالعه بیشتر به BleepingComputer مراجعه بفرمایید