در دنیای دیجیتالی امروزی، امنیت اطلاعات یکی از مهمترین دغدغههای کاربران و سازمانهاست. به گزارش کارشناس شرکت سحاب، حملات بروت فورس (Brute Force) بهعنوان یکی از رایجترین روشهای نفوذ، بهشدت در حال گسترش هستند. اخیراً یک حملهی عظیم بروت فورس با استفاده از ۲.۸ میلیون آدرس IP، امنیت دستگاههای VPN را به خطر انداخته است. این حمله، طیف وسیعی از تجهیزات امنیتی را هدف قرار داده و نگرانیهای زیادی را برای کارشناسان امنیتی به وجود آورده است. در ادامه مقالات هک و امنیت شرکت سحاب، به بررسی این نوع حملات و راهکارهای پیشنهادی برای جلوگیری از آنها خواهیم پرداخت.

حملهی بروت فورس چیست و چگونه کار میکند؟

حملهی بروت فورس روشی است که در آن مهاجمان سایبری بهطور مداوم و با آزمون و خطا، سعی میکنند ترکیب صحیح نام کاربری و گذرواژهی یک حساب کاربری یا دستگاه را پیدا کنند. در صورتی که این اطلاعات به درستی شناسایی شوند، مهاجم میتواند کنترل کامل دستگاه یا شبکهی موردنظر را در اختیار بگیرد. این روش به دلیل سادگی و کارایی، همچنان یکی از پرکاربردترین روشهای نفوذ محسوب میشود.

ابعاد گستردهی حملهی اخیر

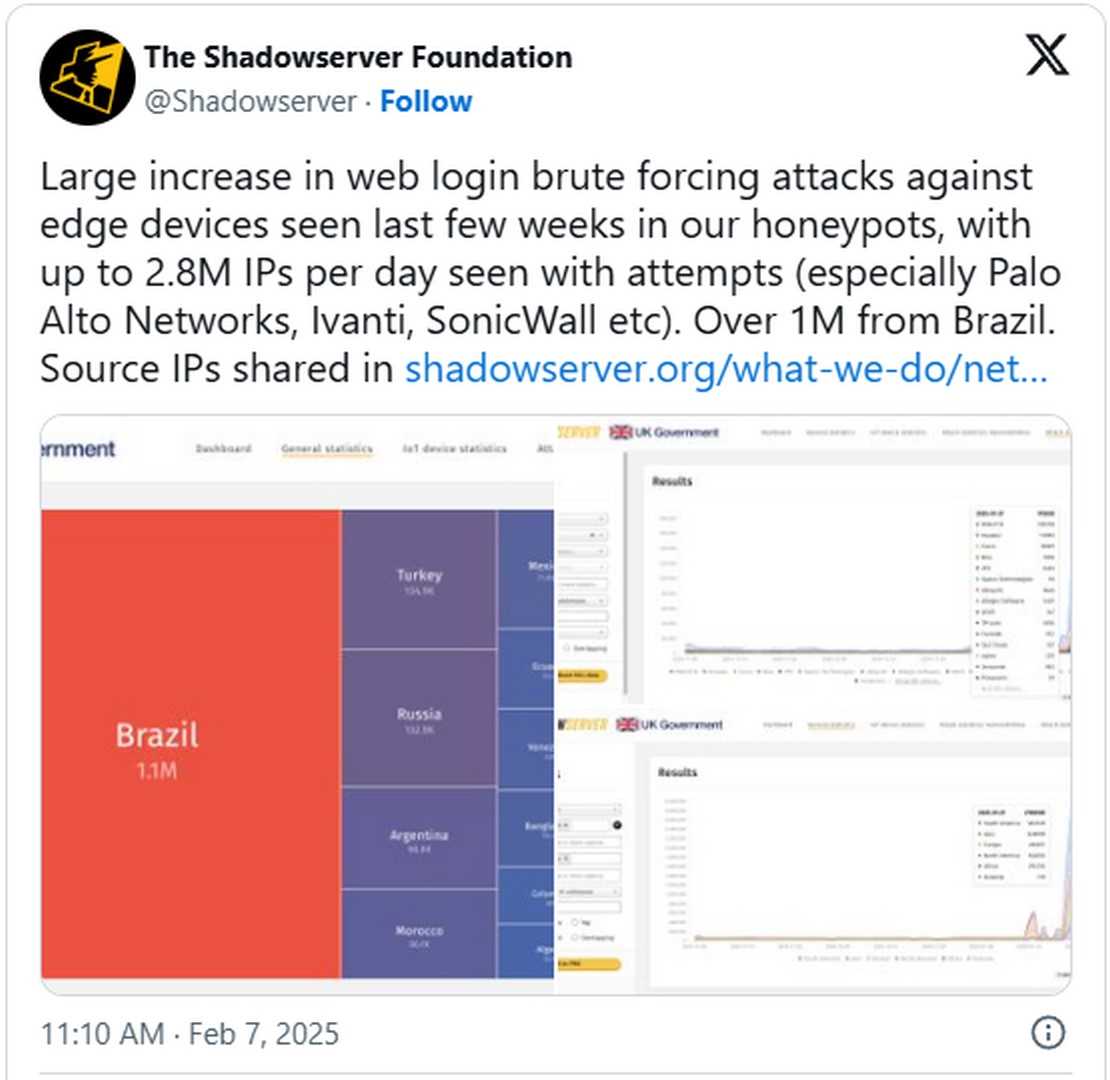

طبق بررسی متخصصین شرکت سحاب بر اساس گزارشهای منتشرشده توسط پلتفرم نظارت بر تهدیدات The Shadowserver Foundation، این حملهی بروت فورس از ماه گذشته آغاز شده و روزانه با استفاده از حدود ۲.۸ میلیون آدرس IP انجام میشود. حجم گستردهی این حمله باعث شده تا توجه بسیاری از کارشناسان امنیت سایبری به آن جلب شود.

جالب است بدانید که ۱.۱ میلیون از این آدرسهای IP مربوط به کشور برزیل هستند و پس از آن، کشورهای ترکیه، روسیه، آرژانتین، مراکش و مکزیک بیشترین سهم را در این حمله دارند. البته حملات از نقاط مختلف جهان سرچشمه میگیرند و محدود به چند کشور خاص نیستند.

تایید افزایش حملات بروت فورس به دستگاههای امنیتی با ۲.۸ میلیون IP در روز توسط توییت The Shadowserver Foundation

دستگاههای هدف و روشهای حمله

این حمله عمدتاً بر روی تجهیزات امنیتی لبهی شبکه مانند فایروالها، VPNها، گیتویها و سایر ابزارهای امنیتی متمرکز است. از آنجا که این دستگاهها معمولاً برای دسترسی از راه دور در اینترنت قرار دارند، به اهداف جذابی برای مهاجمان تبدیل شدهاند.

بیشترین دستگاههایی که در این حمله مورد سوءاستفاده قرار گرفتهاند شامل تجهیزات زیر هستند:

روترها و دستگاههای IoT از برندهای MikroTik، Huawei، Cisco، Boa و ZTE که معمولاً توسط باتنتهای مخرب بزرگ آلوده میشوند.

دستگاههای امنیتی سازمانی که برای کنترل ترافیک اینترنت و محافظت از شبکههای داخلی مورد استفاده قرار میگیرند.

به گفتهی Shadowserver، این حملات بهطور قابلتوجهی افزایش یافته و در مقیاسی بسیار بزرگتر از گذشته در حال انجام هستند.

پراکسیهای مسکونی و نقش آنها در حملات سایبری

Shadowserver اعلام کرده که آدرسهای IP مهاجم در شبکههای مختلف و سیستمهای خودمختار (Autonomous Systems) پخش شدهاند. بررسیهای انجامشده نشان میدهد که این حملات احتمالاً توسط یک باتنت یا عملیاتی مرتبط با شبکههای پراکسی مسکونی انجام میشود.

پراکسیهای مسکونی چیست؟

پراکسیهای مسکونی شامل آدرسهای IPای هستند که توسط ارائهدهندگان خدمات اینترنت (ISPها) به کاربران خانگی اختصاص داده میشوند. این IPها به دلیل ماهیت قانونیشان، برای فعالیتهای سایبری مانند جرایم سایبری، اسکرپینگ داده، دور زدن محدودیتهای جغرافیایی، تأیید تبلیغات، خرید بلیت و کفشهای کمیاب و موارد دیگر بسیار محبوب هستند.

مهاجمان سایبری از این پراکسیها برای هدایت ترافیک مخرب از طریق شبکههای مسکونی استفاده میکنند. این روش باعث میشود که فعالیتهای آنها بهعنوان یک کاربر عادی شناسایی شود و شناسایی و مسدودسازی آنها دشوارتر شود.

تأثیر حمله بر شبکههای سازمانی

دستگاههای گیتوی و VPN که در این حملات هدف قرار گرفتهاند، میتوانند بهعنوان نودهای خروجی پراکسی در عملیات پراکسی مسکونی مورد استفاده قرار گیرند. به این معنی که ترافیک مخرب از طریق شبکهی یک سازمان هدایت شده و مهاجمان از اعتبار بالای این شبکهها برای مخفی کردن فعالیتهای خود استفاده میکنند.

چرا این نودها برای مهاجمان ارزشمند هستند؟

سازمانهای معتبر معمولاً از اعتبار بالایی در اینترنت برخوردارند، بنابراین مسدود کردن آنها دشوارتر است.

این نوع حملات به راحتی قابلشناسایی نیستند و مهاجمان میتوانند بدون جلب توجه، عملیات خود را ادامه دهند.

چگونه از حملات بروت فورس جلوگیری کنیم؟

برای محافظت از دستگاههای امنیتی لبهی شبکه در برابر حملات بروت فورس، اقدامات امنیتی زیر توصیه میشود:

تغییر گذرواژهی پیشفرض مدیر به یک رمز عبور قوی و منحصربهفرد

فعالسازی احراز هویت چندمرحلهای (MFA) برای جلوگیری از ورود غیرمجاز

ایجاد لیست مجاز (Allowlist) از IPهای مورد اعتماد برای محدودسازی دسترسی

غیرفعال کردن رابط مدیریت وب در صورت عدم نیاز

بهروزرسانی سیستمافزار (Firmware) و نصب آخرین اصلاحات امنیتی برای جلوگیری از سوءاستفاده از آسیبپذیریها

هشدارهای امنیتی شرکتهای بزرگ

این حملهی گسترده اولین مورد از این نوع حملات نیست. در گذشته نیز شرکتهای بزرگ امنیتی هشدارهای مشابهی را صادر کردهاند:

در آوریل سال گذشته، شرکت Cisco نسبت به یک کمپین بزرگ بروت فورس که دستگاههای Cisco، CheckPoint، Fortinet، SonicWall و Ubiquiti را هدف قرار داده بود، هشدار داد.

در دسامبر سال گذشته، شرکت Citrix اعلام کرد که حملات Password Spray دستگاههای Citrix Netscaler را در سراسر جهان هدف قرار دادهاند.

مطالب مرتبط :

بحران امنیتی در PowerSchool | سرقت دادههای 62 میلیون دانشآموز و معلم

هشدار! کپچای جعلی تلگرام سیستمتان را آلوده میکند | راههای جلوگیری از حملات سایبری

نتیجهگیری

حملات بروت فورس همچنان یکی از خطرناکترین تهدیدات سایبری محسوب میشوند که میتوانند امنیت سازمانها و کاربران را به خطر بیندازند. حملهی اخیر که با ۲.۸ میلیون IP انجام شده، نشاندهندهی پیشرفت و پیچیدگی این نوع حملات است.

برای محافظت از اطلاعات و سیستمهای خود، اتخاذ تدابیر امنیتی پیشرفته و اجرای بهروزرسانیهای مداوم بسیار ضروری است. با افزایش آگاهی و بهکارگیری راهکارهای امنیتی، میتوان احتمال موفقیت مهاجمان را به حداقل رساند و از وقوع فاجعههای امنیتی جلوگیری کرد.

به نظر شما، آیا ممکن است این حملات گسترده بخشی از یک عملیات سایبری دولتی باشد که هدف آن نفوذ به زیرساختهای امنیتی جهان است؟

برای مطالعه بیشتر به BleepingComputer مراجعه بفرمایید